Как обнаружить вирус КГБ?

91- 28.04.2012, 18:20

Специалисты нашего сайта предлагают подробные инструкции.

Несколько дней назад charter97.org опубликовал информацию о раскрытии очередного ботнета, с помощью которого белорусские спецслужбы проникали в компьютеры белорусских граждан и получали доступ к конфиденциальной информации.

Многие наши читатели спрашивали, каким образом можно обнаружить такой вирус на своем компьютере и как от него избавиться. Предлагаем вам подробную инструкцию по обнаружению и удалению бота Andromeda и бэкдора на основе Team Viewer. По нашей информации, бэкдор Team Viewer до сих пор работает на многих компьютерах белорусов. Сообщите, пожалуйста, в комментариях, если вам удалось обнаружить эти программы у себя.

Хотели бы еще раз выразить брагодарность журналистке Ирине Халип, которая не только не позволила заразить свой персональный компьютер, но и скопировала исходник выруса, пересланный ей неизвестным пользователем через скайп. Напоминаем, не запускайте на своем компьютере неизвестные файлы, а также избегайте посещения подозрительных сайтов.

I. Бот Andromeda

Устанавливается из самораспаковывающегося 7zip архива, который содержит внутри файл с характерным именем Skype_update.exe.

На текущий момент данный файл детектируется большинством антивирусов: Win32:Kryptik-IHK [Trj] (Avast), BackDoor.Andromeda.2 (DrWeb), Gen:Variant.Barys.505 (F-Secure), Worm.Win32.Gamarue (Ikarus), Trojan-Spy.Win32.Zbot.dptt (Kaspersky), Worm:Win32/Gamarue.F (Microsoft), a variant of Win32/Kryptik.ADZY (NOD32), Troj/Agent-VSS (Sophos), Packed.Generic.362 (Symantec).

Размер основного модуля бота: 49192 байт

MD5: a902f92b16f195e72f38a5984433ae53

Приложение Skype_update.exe является ботом загрузчиком, который маскируется внутри легального системного процесса wuauclt.exe (служба автоматического обновления Windows), делает дополнительные копии файла бота, создает настройки для автоматического запуска после перезагрузки компьютера и удаляет с диска оригинальный файл. Работая внутри доверенного процесса wuauclt.exe, бот связывается с центром управления, загружает и запускает дополнительные компоненты. На данный момент обнаружены два типа шпионских компонентов: клавиатурный шпион и перехватчик данных форм ввода в браузерах, программах обмена сообщениями (включая Skype) и других приложениях.

Andromeda бот имеет возможность загружать и запускать дополнительные вредоносные программы из центра управления. Одна из обнаруженных программ, загружаемых из центра управления ботом является троянской программой на основе легального средства удаленного управления компьютером, изестной как Team Viewer.

Как обнаружить бот Andromeda?

Существует несколько способов обнаружения заражения.

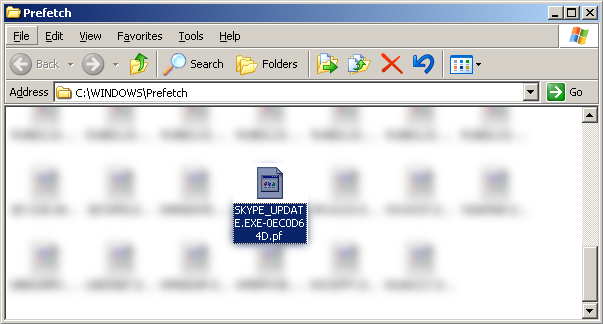

1. Несмотря на то, что установщик бота самоудаляется, операционная система в некоторых случаях автоматически создает Prefetch файл с характерным именем, содержащим Skype_update. Поэтому, наличие файла C:\Windows\Prefetch\SKYPE_UPDATE.EXE-XXXXXXXX.pf, где X – может быть любой цифрой от 0 до 9 или буквой от A до F, скорее всего свидетельствует о заражении текущей системы.

Если вы обнаружили у себя такой файл, рекомендуем отключить текущую систему от сети и не использовать до полной очистки или переустановки.

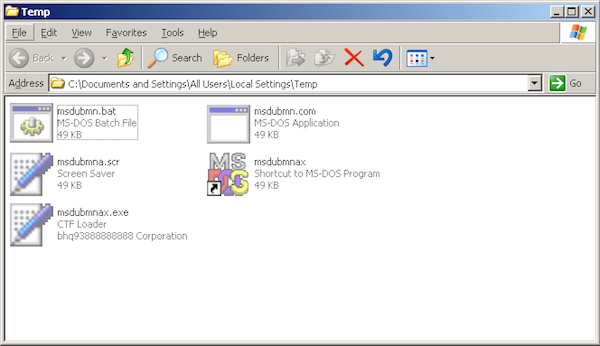

2. Текущий бот Andromeda создает копию файла Skype_update.exe в директории C:\Documents and Settings\All Users\Local Settings\Temp\ под различными именами и прописывает её в Автозапуск в системном реестре.

Имя файла генерируется, расширение выбирается из списка исполняемых расширений для Windows (.exe, .pif, .com, .bat, .scr). Обнаружить троянскую программу можно по наличии файла по пути C:\Documents and Settings\All Users\Local Settings\Temp\msdubmn*.

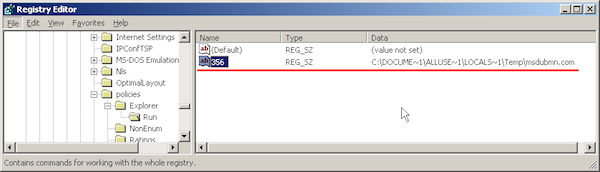

Кроме этого, наличие троянской программы можно обнаружить по ключу автозапуска в реестре: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run\356 или иного указывающего на исполняемый файл в C:\Documents and Settings\All Users\Local Settings\Temp\.

Удаление бота Andromeda

Для удаления бота рекомендуем выполнить следующие действия:

* С помощью Диспетчера Задач (Task Manager) рекомендуем остановить все процессы с именем wuauclt.exe.

* С помощью Редактора Реестра (regedit.exe) удалить параметр HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run\356

* Удалить файлы C:\Documents and Settings\All Users\Local Settings\Temp\msdubmn*.

* Перезагрузить систему и убедиться, что удаленные файлы и ключ реестра не появились снова. Если по каким-то причинам проблема не устраняется, рекомендуем обратиться к специалисту или переустановить систему.

II. Бэкдор на основе Team Viewer

Троянская программа, которая устанавливается с помощью инсталятора nsis (Nullsoft Scriptable Install System) в тихом режиме без отображения каких-либо окон или уведомлений пользователя. На данный момент детектируется лишь двумя антивирусными компаниями: Trojan.Radmin.28 (DrWeb), Suspicious file (Panda).

Инсталлятор имеет следующие характеристики:

Имя: loin.exe

Размер: 2384361 байт

MD5: a88937c15d8314dcb0c36ae3580d44da

Инсталлятор распаковывает и прописывает в автозапуск программу TeamViewer.

TeamViewer - пакет программного обеспечения для удалённого контроля компьютеров, обмена файлами между управляющей и управляемой машинами, видеосвязи и веб-конференций. TeamViewer работает на операционных системах Microsoft Windows, Mac OS X, iOS и Linux (в том числе Android).

Кроме прямого соединения, доступ возможен через брандмауэр и NAT. «TeamViewer GmbH» была основана в 2005 году в Германии. Согласно пресс-релизам компании, TeamViewer используется более чем на 15 миллионах компьютеров, работающих в 50-и странах мира. Для более подробной информации о TeamViewer см. здесь.

Использование TeamViewer для получения несанкционированного доступа возможно благодаря наличию вредоносного компонента avicap32.dll, устанавливающегося вместе с минимальным набором файлов TeamViewer и изменяющим работу легального программного обеспечения.

Как обнаружить бэкдор TeamViewer?

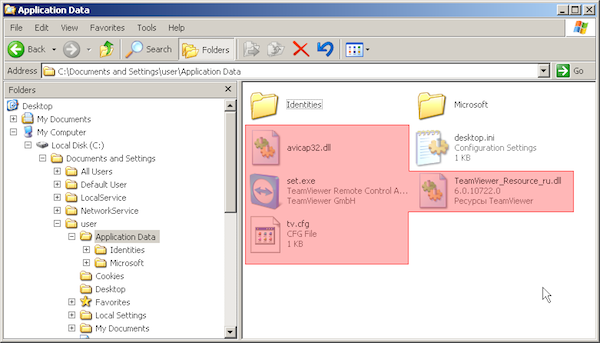

При установке, бэкдор копирует рабочие компоненты в директорию C:\Documents and Settings\<ваш логин>\Application Data\. Наличие файлов tv.cfg, set.exe, TeamViewer_Resource_ru.dll или avicap32.dll в этой директории свидетельствует о заражении текущей системы:

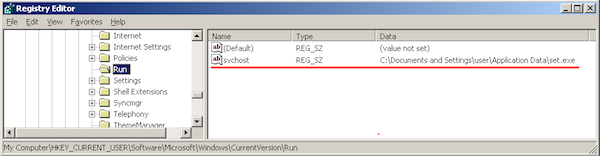

Бэкдор также прописывается в автозапуске. Его можно обнаружить по параметру в системном реестре: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\svchost

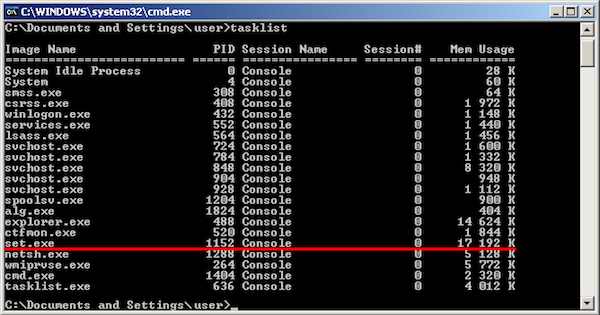

Активно работающий процесс бэкдора set.exe обнаружить в списке процессов с помощью Диспетчера Задач или утилиты Process Explorer не удается. Троянская программа отслеживает запущенные процессы и при выявлении Диспетера Задач или Process Explorer тут же завершает свою работу. Для обнаружения её в списке процессов рекомендуем воспользоваться другими программами просмотра работающих процессов, например, встроенной консольной утилитой tasklist.exe, входящей в состав Microsoft Windows начиная с версии Windows XP. Для этого откройте командную строку и выполните команду tasklist. Если обнаружите процесс set.exe, который пропадает при просмотре с помощью Диспетчера Задач, то система заражена.

Как удалить бэкдор TeamViewer?

* Откройте Диспетчер Задач и троянская программа сама завершит работу.

* Удалите файлы tv.cfg, set.exe, TeamViewer_Resource_ru.dll или avicap32.dll из директории C:\Documents and Settings\<ваш логин>\Application Data\.

* С помощью Редактора Реестра (regedit.exe) удалите параметр реестра HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\svchost

* Перезагрузите систему и убедитесь, что удаленные файлы и ключ реестра не появились снова. Если по каким-то причинам проблема не устраняется, рекомендуем обратиться к специалисту или переустановить систему.

Следует отметить, что в директории C:\Documents and Settings\<ваш логин>\Application Data\ вообще не должно находиться никаких исполняемых файлов. Поэтому при обнаружении программ в этой директории, рекомендуем тщательно разобраться, что это за программы, или переустановить систему.